The Sleuth Kit

| |

| Orijinal yazar(lar) | Brian Carrier |

|---|---|

| Güncel sürüm | 4.12.1 / 29 Ağustos 2023 (12 ay önce) (2023-08-29)[1] |

| Programlama dili | C, Perl |

| İşletim sistemi | Unix-like, Windows |

| Tür | Bilgisayar adli bilişimi |

| Lisans | IPL, CPL, GPL |

| Resmî sitesi | www |

| Kod deposu |

|

The Sleuth Kit (TSK), bilgisayar sistemlerinin adli bilişim analizini kolaylaştırmak amacıyla disk sürücülerinden ve diğer depolama alanlarından veri çıkarmaya yönelik Unix- ve Windows-tabanlı yardımcı programlardan oluşan bir kütüphane ve koleksiyondur. The Sleuth Kit ile birlikte gelen komut satırı yardımcı programlarının grafiksel kullanıcı arayüzü olan ve daha iyi bilinen bir araç olan Autopsy'nin temelini oluşturur.[2][3]

Araç koleksiyonu, açık kaynak kodludur ve GPL, CPL ve IPL lisanlarıyla korunmaktadır. Yazılım aktif geliştirme aşamasındadır ve bir geliştirici ekibi tarafından desteklenmektedir. İlk geliştirme, The Coroner's Toolkit'i temel alarak Brian Carrier[4] tarafından yapılmıştır. Resmi olarak, onun halefi olan bir platformdur.[5]

The Sleuth Kit NTFS, FAT/ExFAT, UFS 1/2, Ext2, Ext3, Ext4, HFS, ISO 9660 ve YAFFS2 dosya sistemlerini ayrı ayrı veya ham (dd), Expert Witness veya AFF formatlarında saklanan disk imajları içinde ayrıştırabilir.[6] The Sleuth Kit, çoğu Microsoft Windows, çoğu Apple Macintosh OSX, birçok Linux ve diğer bazı Unix bilgisayarları veya bunların imajlarını incelemek için kullanılabilir.

The Sleuth Kit, birlikte verilen komut satırı araçları aracılığıyla veya Autopsy veya log2timeline/plaso gibi ayrı bir dijital adli bilişim aracının içine gömülü bir kütüphane olarak kullanılabilir.

Araçlar

The Sleuth Kit'te yer alan araçlardan bazıları şunlardır:

- ils; inode gibi tüm metadata girdilerini listeler.

- blkls; (eski adıyla dls) bir dosya sistemi içindeki veri bloklarını görüntüler.

- fls; bir dosya sistemi içindeki ayrılmış ve ayrılmamış dosya adlarını listeler.

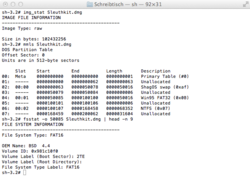

- fsstat; bir imaj veya depolama ortamı hakkında dosya sistemi istatistiksel bilgilerini görüntüler.

- ffind; belirtilen bir meta veri girişine işaret eden dosya adlarını arar.

- mactime; MAC zamanları temelinde tüm dosyaların bir zaman çizelgesini oluşturur.

- disk_stat; (şu anda yalnızca Linux'ta) bir Host Protected Area'nın varlığını keşfeder.

Uygulamalar

The Sleuth Kit aşağıdakiler için kullanılabilir:

- Ana amacı olarak adli bilişim incelemeleri için,

- İşletim sistemi tüm meta verileri kaldırmış olsa bile bir disk sürücüsünde hangi verilerin depolandığını anlamak için.

- Silinen resim dosyalarını kurtarmak için,[7]

- Silinen tüm dosyaların özetlenmesi için,[8]

- Dosyaları ada veya içerdiği anahtar kelimeye göre aramak için,[9]

- Bilgisayar depolama aygıtlarıyla ilgilenen gelecekteki tarihçiler tarafından kullanılmak üzere

Ayrıca bakınız

- Autopsy — The Sleuth Kit için grafiksel bir kullanıcı arayüzü.

- CAINE Linux — The Sleuth Kit'i de içeren adli bilişim analizi için geliştirilmiş bir Linux dağıtımı

Kaynakça

- ^ "Releases - sleuthkit/sleuthkit". 6 Eylül 2023 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Kasım 2020 – GitHub vasıtasıyla.

- ^ Parasram, Shiva V. N. (2017). Digital forensics with Kali Linux: perform data acquisition, digital investigation, and threat analysis using Kali Linux tools. Birmingham, UK. ISBN 978-1-78862-957-7. OCLC 1020288734.

- ^ Altheide, Cory (2011). Digital forensics with open source tools: using open source platform tools for performing computer forensics on target systems: Windows, Mac, Linux, UNIX, etc. Harlan A. Carvey. Burlington, MA: Syngress. ISBN 978-1-59749-587-5. OCLC 713324784.

- ^ "About". www.sleuthkit.org. Brian Carrier. 18 Nisan 2003 tarihinde kaynağından arşivlendi. Erişim tarihi: 30 Ağustos 2016.

- ^ "The Coroner's Toolkit (TCT)". 18 Ağustos 2000 tarihinde kaynağından arşivlendi.

- ^ "File and Volume System Analysis". www.sleuthkit.org. Brian Carrier. 18 Nisan 2003 tarihinde kaynağından arşivlendi. Erişim tarihi: 30 Ağustos 2016.

- ^ "Autopsy: Lesson 1: Analyzing Deleted JPEGs". www.computersecuritystudent.com. 21 Temmuz 2012 tarihinde kaynağından arşivlendi. Erişim tarihi: 20 Haziran 2020.

- ^ "FS Analysis - SleuthKitWiki". wiki.sleuthkit.org. 10 Şubat 2009 tarihinde kaynağından arşivlendi. Erişim tarihi: 20 Haziran 2020.

- ^ "The Sleuth Kit - analyze disk images and recover files". LinuxLinks (İngilizce). 5 Nisan 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 20 Haziran 2020.

Dış bağlantılar

- Resmî site

- "sleuthkit". 24 Şubat 2016 tarihinde kaynağından arşivlendi – Github vasıtasıyla.

- Halil Öztürkci (11 Haziran 2014). "The Sleuth Kit (TSK) İle File System Forensics – 1". 14 Haziran 2014 tarihinde kaynağından arşivlendi.

- YouTube'da Beginner Introduction to The Sleuth Kit (command line)

Konuyla ilgili yayınlar

- Jan-Niclas Hilgert, Martin Lambertz & Daniel Plohmann (2017), "Extending The Sleuth Kit and its underlying model for pooled storage file system forensic analysis", Digital Investigation, cilt 22, ss. S76-S85, doi:10.1016/j.diin.2017.06.003, ISSN 1742-2876, 4 Nisan 2023 tarihinde kaynağından arşivlendi, erişim tarihi: 4 Nisan 2023

- Forte, D.V., Cavallini, A., Maruti, C., Losio, L., Orlandi, T. & Zambelli, M. (2009), Corchado, E., Zunino, R., Gastaldo, P., Herrero, Á. (Ed.), "PTK: An Alternative Advanced Interface for the Sleuth Kit", Proceedings of the International Workshop on Computational Intelligence in Security for Information Systems CISIS’08, Advances in Soft Computing, Berlin, Heidelberg: Springer, 53, doi:10.1007/978-3-540-88181-0_4, ISBN 978-3-540-88181-0 KB1 bakım: Editörler parametresini kullanan (link)